MalwTool

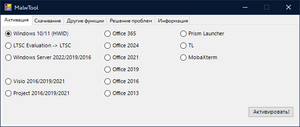

Внешний вид

MalwTool — инструмент для активации, скачивания, настройки Windows и Office.

Возможности

Активация:

- Windows 10/11 всех редакций, в том числе LTSC (LTSC будет конвертирована в LTSC IoT, она имеет более долгий срок поддержки) по HWID (активация будет сохраняться даже после переустановки системы)

- Конвертирование Windows LTSC Evaluation в LTSC

- Windows Server 2022, Windows Server Standard, Windows Server Datacenter, 2019, 2016, 2012, 2012 R2, 1803, 1709 через KMS

- Office 2013, 2016, 2019, 2021, 2024, 365 через sppc.dll

- Visio 2016/2019/2021 -> 2021 (будут конвертированы в 2021) через KMS

- Project 2016/2019/2021 -> 2021 (будут конвертированы в 2021) через KMS

- Prism Launcher (разблокировка оффлайн аккаунта)

- TL (разблокировка возможности отключить добавление рекламных серверов)

- MobaXterm

Скачивание:

- Windows 10 последней версии (с официального сайта Microsoft, без средств обхода ограничений

- Windows 10 LTSC 2021 (рекомендуется)

- Windows 11 последней версии (с официального сайта Microsoft, без средств обхода ограничений)

- Windows 11 LTSC 2024

- Windows 8.1

- Windows Server 2025, 2022, 2019, 2016, 2012

- Rufus

- Office 2024, 2021, 2019, 2016, 2013 (онлайн-установщик либо ISO архив. В случае онлайн-установщика, MalwTool поможет обойти ограничения)

- Visio 2024 (ISO)

- Project 2024 (ISO)

Другие функции:

- Узнать пароли от сохранённых Wi-Fi сетей

- Установить winget

- Установить Microsoft Store (для версий Windows без Microsoft Store)

- Резервное копирование и восстановление драйверов (рекомендуется при переустановке)

- Полное удаление Microsoft Edge

- Удаление CompatTelRunner.exe и wsqmcons.exe (системные шпионские файлы, нагружают процессор во вред)

- Установка Spicetify

- Добавление строк в файл hosts для обхода ограничений

Решение проблем:

- Очистка лицензий Office16

- Инструмент удаления Office (необходимо установленное приложение "Техническая поддержка" (Get Help) в Windows)

- Отсутствие папки Office16

- Сброс KMS-активации Windows

- Проверка системных файлов на целостность (выполняет команды sfc /scannow, DISM /Online /Cleanup-Image /RestoreHealth, chkdsk C: /b /x)

Запуск

Для запуска необходимо выполнить команду:

powershell -command "irm https://raw.githubusercontent.com/ImMALWARE/MalwTool/main/MalwTool.ps1 | iex"

Второй, сокращенный вариант команды (просто редирект на тот же GitHub с моего сайта):

powershell -command "irm https://malw.ru/dl/malwtool | iex"

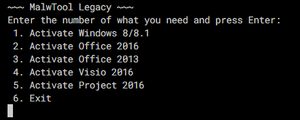

MalwTool Legacy — для Windows 8/8.1

MalwTool Legacy — инструмент командной строки для Windows 8/8.1, который может активировать Windows, Office, Visio и Project

Запуск:

Для запуска необходимо выполнить команду:

powershell -command "[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; irm https://raw.githubusercontent.com/ImMALWARE/MalwTool/main/MalwToolLegacy.ps1 | iex"

Возможности по активации:

- Windows 8/8.1

- Office 2016

- Office 2013

- Visio 2016

- Project 2016

Инструкция по активации Windows/Office на Windows 7

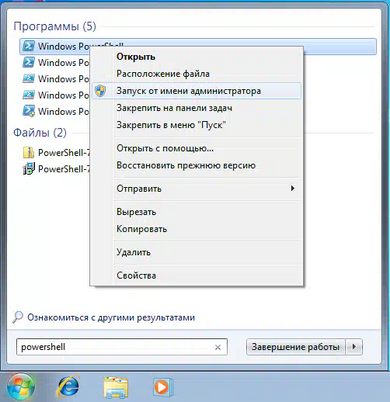

Windows 7:

| Активировать этим способом возможно только Профессиональную (Professional) и Корпоративную (Enterprise) редакцию Windows 7! Как узнать? |

- Открываем PowerShell от имени администратора:

Windows PowerShell - запуск от имени администратора - Выполняем команды:

Set-Location $env:SystemRoot\System32

cscript //nologo slmgr.vbs /ckms > $null

cscript //nologo slmgr.vbs /upk > $null

cscript //nologo slmgr.vbs /cpky > $null

cscript //nologo slmgr.vbs /ipk FJ82H-XT6CR-J8D7P-XQJJ2-GPDD4 > $null # 7 Professional

cscript //nologo slmgr.vbs /ipk 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH > $null # 7 Enterprise

cscript //nologo slmgr.vbs /skms kms.loli.best > $null

cscript //nologo slmgr.vbs /ato

Office 2010:

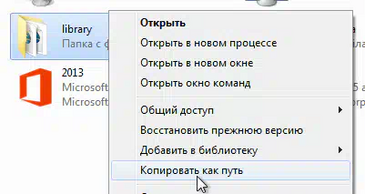

- Скачиваем архив: https://github.com/ImMALWARE/MalwTool/raw/main/files/Office_2010_Library.zip

Копирование пути - Распаковываем его в какую-нибудь папку

- Копируем путь к папке, куда были распакованы файлы из архива

- Открываем cmd от имени администратора

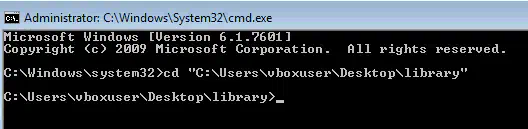

cmd - Запуск от имени администратора - Пишем cd, пробел, вставляем скопированный путь и нажимаем Enter. В моём случае получается так:

cd "C:\Users\vboxuser\Desktop\library"

cmd - Пример команды - Выполняем остальные команды:

if exist "C:\Program Files\Microsoft Office\Office14\ospp.vbs" (set "folder=C:\Program Files\Microsoft Office\Office14") if exist "C:\Program Files (x86)\Microsoft Office\Office14\ospp.vbs" (set "folder=C:\Program Files (x86)\Microsoft Office\Office14") for /f %x in ('dir /b *') do cscript //nologo "%folder%\ospp.vbs" /inslic:%x cscript //nologo "%folder%\ospp.vbs" /inpkey:VYBBJ-TRJPB-QFQRF-QFT4D-H3GVB >nul cscript //nologo "%folder%\ospp.vbs" /sethst:kms8.msguides.com >nul cscript //nologo "%folder%\ospp.vbs" /setprt:1688 >nul cscript //nologo "%folder%\ospp.vbs" /act

Office 2013:

- Скачиваем архив: https://github.com/ImMALWARE/MalwTool/raw/main/files/Office_2013_Library.zip

- Распаковываем его в какую-нибудь папку

- Копируем путь к папке, куда были распакованы файлы из архива

- Открываем cmd от имени администратора

- Пишем cd, пробел, вставляем скопированный путь и нажимаем Enter. В моём случае получается так:

cd "C:\Users\vboxuser\Desktop\library"

- Выполняем остальные команды:

if exist "C:\Program Files\Microsoft Office\Office15\ospp.vbs" (set "folder=C:\Program Files\Microsoft Office\Office15") if exist "C:\Program Files (x86)\Microsoft Office\Office15\ospp.vbs" (set "folder=C:\Program Files (x86)\Microsoft Office\Office15") for /f %x in ('dir /b *') do cscript //nologo "%folder%\ospp.vbs" /inslic:%x cscript //nologo "%folder%\ospp.vbs" /inpkey:YC7DK-G2NP3-2QQC3-J6H88-GVGXT >nul cscript //nologo "%folder%\ospp.vbs" /sethst:kms8.msguides.com >nul cscript //nologo "%folder%\ospp.vbs" /setprt:1688 >nul cscript //nologo "%folder%\ospp.vbs" /act

Office 2016:

- Открываем cmd от имени администратора

- Выполняем команды:

if exist "C:\Program Files\Microsoft Office\Office16\ospp.vbs" (set "folder=C:\Program Files\Microsoft Office\Office16") if exist "C:\Program Files (x86)\Microsoft Office\Office16\ospp.vbs" (set "folder=C:\Program Files (x86)\Microsoft Office\Office16") cd %folder% for /f %x in ('dir /b ..\root\Licenses16\proplusvl_kms*.xrm-ms') do cscript ospp.vbs /inslic:"..\root\Licenses16\%x" >nul cscript //nologo "%folder%\ospp.vbs" /inpkey:XQNVK-8JYDB-WJ9W3-YJ8YR-WFG99 >nul cscript //nologo "%folder%\ospp.vbs" /sethst:kms8.msguides.com >nul cscript //nologo "%folder%\ospp.vbs" /setprt:1688 >nul cscript //nologo "%folder%\ospp.vbs" /act